Uma campanha de spam direcionada a empresas brasileiras está usando modelos de nota fiscal eletrônica (NF-e) para induzir usuários a clicar em links maliciosos hospedados no Dropbox, como alertou a Cisco Talos na quinta-feira (8). Os ataques acontecem desde janeiro deste ano, pelo menos.

Mirando executivos de alto escalão e profissionais dos setores financeiro e de recursos humanos, os cibercriminosos utilizam softwares comerciais de monitoramento e gerenciamento remoto (RMM) para comprometer o dispositivo das vítimas. A partir daí, eles obtêm acesso irrestrito à máquina.

Como funciona o ataque?

De acordo com a empresa especializada em segurança cibernética, esse ataque começa com disparos de emails fraudulentos, nos quais os invasores se passam por operadoras de telefonia celular ou instituições financeiras.

- As mensagens alertam sobre supostas contas vencidas ou outros pagamentos pendentes, trazendo um link para a geração da NF-e;

- Clicando no link, a vítima é redirecionada a um instalador disfarçado, nomeado em referência à nota fiscal;

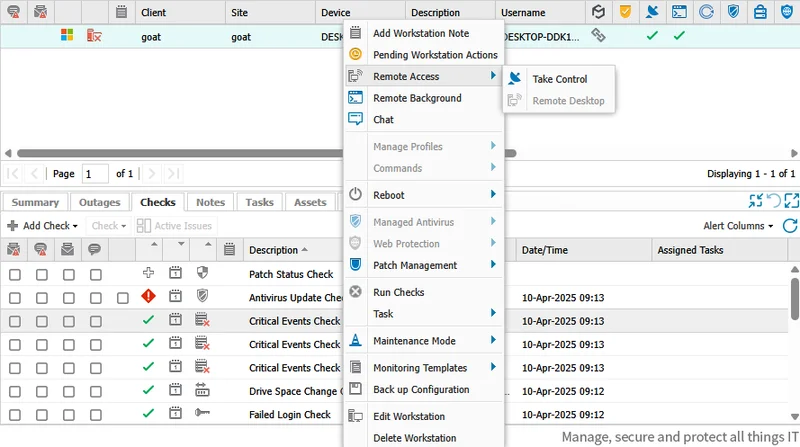

- Se seguir o procedimento, o usuário irá instalar programas como N-able RMM Remote Access ou PDQ Connect, entre outros do tipo, em seu dispositivo;

- Embora esses softwares sejam legítimos, cibercriminosos aproveitam suas capacidades, que concedem acesso irrestrito, para acessar livremente o PC;

- Com isso, os invasores podem executar comandos remotamente, manipular arquivos, registrar teclas digitadas, espelhar a tela em tempo real e realizar várias outras ações.

O relatório aponta que os autores da campanha também podem desativar ferramentas de segurança nos dispositivos comprometidos e instalar novos RMM posteriormente, aproveitando que o tráfego de rede desses programas é classificado como seguro. Assim, a detecção fica mais difícil.

Para evitar custos, os cibercriminosos usam períodos de teste gratuitos dos softwares de monitoramento na campanha, registrando contas novas assim que o prazo expira. Os pesquisadores identificaram um grande número de contas no Gmail e no ProtonMail associadas aos ataques.

O que fazer para se proteger?

Ainda conforme a firma de cibersegurança, os métodos empregados nesta campanha maliciosa são atribuídos aos grupos de agente de acesso inicial (IABs), especializados na invasão de sistemas corporativos. Em algumas ocasiões, eles podem vender seus serviços para agentes de ameaça patrocinados pelo Estado ou grupos de ransomware.

“O abuso de ferramentas comerciais de RMM pelos adversários aumentou constantemente nos últimos anos. Essas ferramentas são de interesse para os agentes de ameaças porque geralmente são assinadas digitalmente por entidades reconhecidas e são um backdoor completo”, explicou, em comunicado.

Para reduzir os riscos, a recomendação é investir em soluções de segurança que tenham a detecção comportamental como foco, assim como revisar as políticas de controle de apps e monitorar a utilização de softwares de acesso remoto. Uma medida essencial também é desconfiar de emails enviados por desconhecidos e não clicar em links suspeitos.

Curtiu o conteúdo? Continue lendo mais notícias do TecMundo e compartilhe-as nas redes sociais com os amigos.

Redirecionando…

Compartilhe isso:

- Clique para compartilhar no Facebook(abre em nova janela)

- Clique para compartilhar no X(abre em nova janela)

- Clique para enviar um link por e-mail para um amigo(abre em nova janela)

- Clique para compartilhar no Pinterest(abre em nova janela)

- Clique para compartilhar no Telegram(abre em nova janela)

- Clique para compartilhar no Threads(abre em nova janela)

- Clique para compartilhar no WhatsApp(abre em nova janela)